Por qué el borrado DoD no funciona en la memoria flash (y qué sí funciona)

Por qué los esquemas de borrado DoD de múltiples pasadas no se traducen a la memoria flash, a pesar de ser ampliamente citados

Durante mucho tiempo, el borrado seguro significó una sola cosa: sobrescribir los datos. Luego sobrescribirlos otra vez. Y quizá una vez más, solo para estar seguros. Ese enfoque funcionaba, era medible y se alineaba perfectamente con las guías del Departamento de Defensa escritas a finales de los años noventa.

Eso antes era cierto. Ya no lo es. Dejemos de fingir lo contrario.

El problema no es que las guías de borrado DoD estuvieran equivocadas. El problema es que los medios de almacenamiento cambiaron — de forma fundamental — mientras que muchos hábitos de borrado no lo hicieron.

Por qué existía el borrado DoD en primer lugar

Los esquemas clásicos de sobrescritura DoD fueron diseñados para medios magnéticos: discos duros y cintas donde los datos residían en ubicaciones físicas fijas. Cada sector podía ser direccionado directamente por software. Si se escribían nuevos patrones sobre un sector antiguo suficientes veces, se podía asumir razonablemente que los dominios magnéticos originales habían desaparecido o ya no eran recuperables.

La sobrescritura de múltiples pasadas no era superstición. Respondía a técnicas forenses reales destinadas a detectar residuos magnéticos. Las suposiciones tenían sentido porque el hardware cooperaba.

La memoria flash no.

La memoria flash rompe el modelo de sobrescritura

El almacenamiento NAND flash — memorias USB, tarjetas SD, microSD, CompactFlash, SSD — introdujo una capa de abstracción que los medios magnéticos nunca tuvieron. Los datos ya no se escriben directamente en ubicaciones físicas fijas. En su lugar, un controlador gestiona dónde residen realmente los datos.

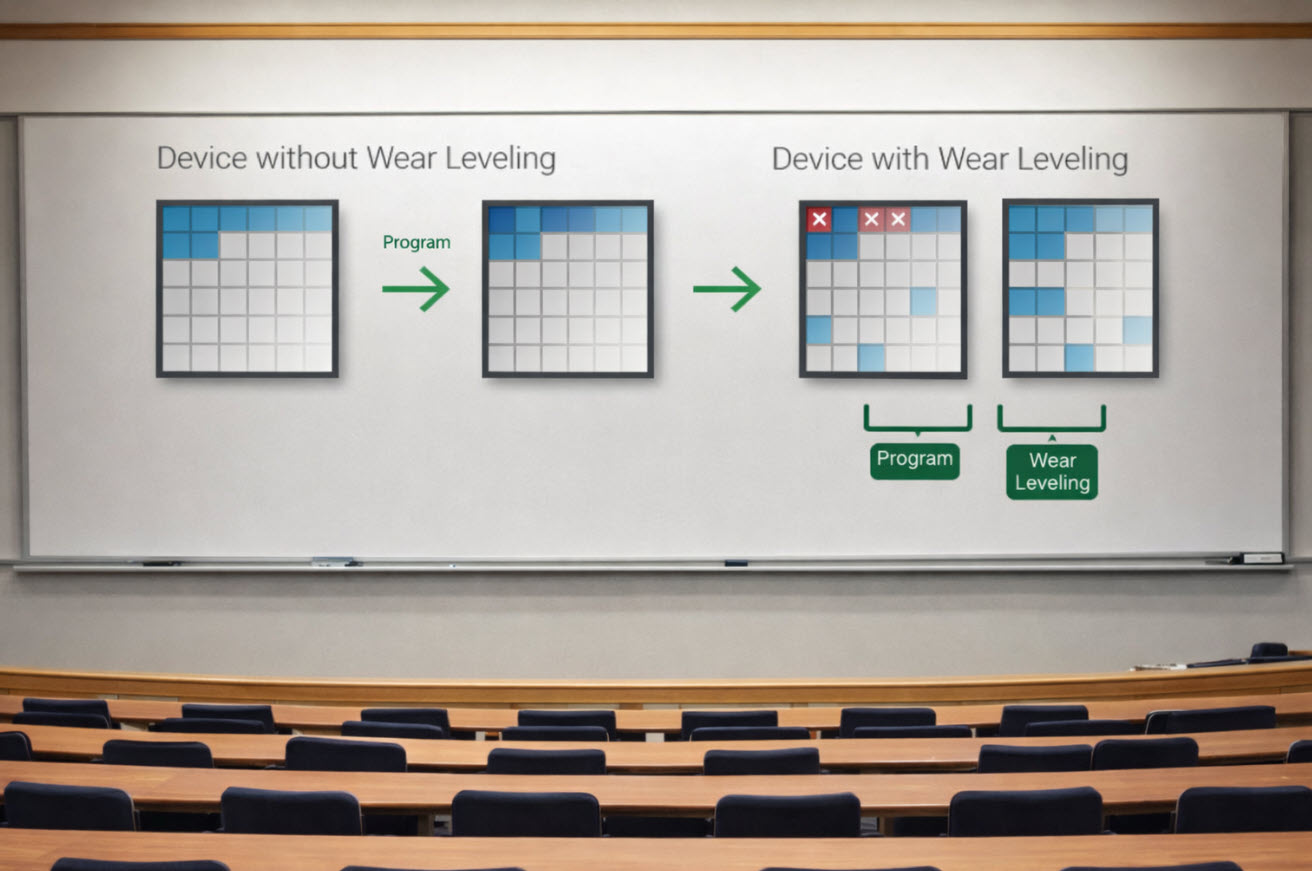

Ese controlador realiza wear leveling, remapeo de bloques y retiro de bloques defectuosos. Las direcciones de bloque lógicas presentadas al host se asignan dinámicamente a celdas NAND físicas. Algunos bloques físicos están ocultos intencionalmente. Otros se retiran después de errores. Muchos nunca son directamente accesibles a través de la interfaz estándar de lectura/escritura.

Esto conduce a una verdad simple pero incómoda: el software no puede direccionar de manera confiable cada bloque físico de un dispositivo flash.

Esto no es una opinión. Ahora está documentado explícitamente en las guías modernas de sanitización. El borrado basado en sobrescritura no puede garantizar la eliminación de todos los datos escritos previamente en medios flash porque no todas las ubicaciones de memoria son accesibles para el host.

Por qué la sobrescritura de múltiples pasadas no te salva

En este punto, algunas personas recurren al viejo instinto: “Bien, entonces sobrescribámoslo más veces”.

Esa lógica tenía sentido cuando la cobertura de sobrescritura era determinista. En flash, no lo es.

Múltiples pasadas de sobrescritura no aumentan la certeza. A menudo hacen lo contrario. Las escrituras repetidas activan más wear leveling, lo que incrementa la probabilidad de que los datos se muevan a bloques de reserva o remapeados — exactamente las áreas que el host no puede ver ni tocar.

La memoria flash tampoco retiene residuos analógicos como lo hacen los medios magnéticos. No hay dominios magnéticos que se desvanezcan y de los que haya que preocuparse. Si se pudiera sobrescribir cada celda una sola vez, eso sería suficiente. El problema no es cuántas pasadas se escriben, sino que no se controla dónde terminan.

Más pasadas no significan mayor cobertura. En su mayoría, solo significan más optimismo.

¿Entonces la memoria flash puede borrarse por completo?

La respuesta honesta depende del nivel de garantía que se requiera.

La sobrescritura a nivel host por sí sola no es suficiente para una sanitización de alta seguridad. Puede limpiar el espacio de direcciones lógicas, pero no puede demostrar que todas las celdas NAND físicas hayan sido borradas.

Los comandos de borrado seguro o sanitización a nivel de controlador pueden ser efectivos — si se implementan correctamente. Dependen de que el firmware instruya al controlador para invalidar mapeos, borrar bloques internos o abandonar regiones retiradas. Funcionan solo en la medida en que el firmware del controlador sea confiable y esté bien diseñado.

El borrado criptográfico, donde todos los datos se almacenan cifrados y la clave de cifrado se destruye, es actualmente el enfoque no destructivo más práctico para invalidar todos los datos — incluidos los bloques ocultos. Pero, nuevamente, esto depende de una implementación correcta y del manejo adecuado de las claves dentro del controlador.

La destrucción física sigue siendo el único método comprobable sin depender del comportamiento del firmware. Por eso todavía aparece en las políticas de mayor seguridad, incluso cuando resulta operativamente incómoda.

La realidad práctica en la que viven las organizaciones

En entornos reales, la mayoría de las organizaciones no operan bajo modelos de amenaza de agencias de inteligencia. Necesitan borrar dispositivos para su reutilización, reasignación o eliminación controlada. Necesitan consistencia, documentación y reducción de riesgos — incluso si la erradicación física absoluta no es alcanzable.

Aquí es donde los procesos de borrado disciplinados siguen siendo importantes. Usar herramientas conscientes del controlador para realizar borrados lógicos validados, combinados con límites de política claros sobre cuándo se requiere el borrado criptográfico o la destrucción, es mucho mejor que aplicar ciegamente suposiciones obsoletas.

También implica ser honestos sobre lo que una operación de borrado realmente logra — y lo que no.

Por qué esto importa más que nunca

El almacenamiento flash está en todas partes. Memorias USB, tarjetas SD, microSD, CompactFlash — el factor de forma cambia, pero el comportamiento subyacente no. Tratar todos los medios de almacenamiento como si todavía fueran discos duros de 1998 incrementa silenciosamente el riesgo.

La conclusión no es que la memoria flash sea insegura. Es que los métodos de sanitización deben coincidir con el medio. Cuando no lo hacen, la brecha entre la seguridad percibida y la seguridad real crece.

Herramientas y plataformas como Nexcopy existen para aportar estructura y repetibilidad a esta realidad en distintos tipos de medios flash. No cambian la física del NAND. Ayudan a las organizaciones a aplicar los mejores controles disponibles — de forma consistente, visible y con menos suposiciones.

El borrado seguro no dejó de funcionar. El almacenamiento cambió. Cuanto antes lo reconozcamos, mejores serán nuestras políticas — y los resultados.

Cómo se creó este artículo

Este artículo fue redactado con asistencia de IA para la estructura y la redacción, y posteriormente revisado, editado y finalizado por un autor humano para mejorar la claridad, la precisión y la relevancia en el mundo real.

Divulgación sobre la imagen

La imagen en la parte superior de este artículo fue generada mediante inteligencia artificial con fines ilustrativos. No es una fotografía de entornos reales.

Tags: borrado DoD, estándares de destrucción de datos, métodos de borrado seguro, sanitización de memoria flash, wear leveling NAND