¿Deberías autoalojar tu gestor de contraseñas? Una lista de verificación clara para decidir

Una lista de verificación práctica e imprimible para ayudarte a decidir si operar tu propio gestor de contraseñas tiene sentido para tus hábitos — no para tu optimismo.

Los gestores de contraseñas pasaron de ser “algo bueno de tener” a “de verdad deberías usar uno”. La mayoría de nosotros maneja decenas (o cientos) de accesos entre trabajo, banca, compras, servicios y cuentas personales. El problema no es que a la gente no le importe la seguridad. El problema es que los humanos somos malos para gestionar contraseñas únicas y fuertes a gran escala. Reutilizamos contraseñas. Elegimos contraseñas que se sienten fáciles de recordar. De vez en cuando caemos en una página de phishing convincente. Un gestor de contraseñas es una de las pocas herramientas que realmente inclina la balanza a tu favor: genera contraseñas fuertes, las guarda de forma segura y las rellena de manera confiable, para que no dependas de la memoria.

La frustración actual es que muchos gestores de contraseñas mantienen sus funciones más útiles detrás de un muro de pago. Incluso opciones buenas y respetadas lo hacen. Bitwarden suele presentarse como el rey de los gestores de contraseñas de código abierto, y merece el reconocimiento: el producto base es excelente y sus precios son justos. Pero “justo” no es lo mismo que “gratis”. Un ejemplo común son las funciones de autenticador integradas (contraseñas de un solo uso basadas en tiempo, o TOTP) que forman parte de planes de pago. Eso lleva a una idea muy tentadora: si el software es de código abierto, ¿puedes ejecutarlo todo tú mismo y obtener lo mejor de ambos mundos?

Ahí es donde entra la tendencia del autoalojamiento. La promesa es simple: en lugar de sincronizar tu bóveda de contraseñas cifrada con la infraestructura de una empresa, ejecutas tu propio servidor privado y tus dispositivos se sincronizan con él. Conservas las apps y extensiones del navegador conocidas, pero la “nube” es tu hardware. Algunas personas hacen esto en una computadora pequeña que siempre está encendida, como una Raspberry Pi, a menudo usando Docker para ejecutar el servidor de contraseñas de forma limpia y repetible. El atractivo es real: menos dependencias de terceros, más control y, a veces, menos costos recurrentes.

Lo que suele pasarse por alto es qué estás intercambiando en realidad. Los gestores de contraseñas alojados no te cobran solo por marcar una función. Te cobran por operaciones: disponibilidad, actualizaciones, respaldos, monitoreo, redundancia y una red de seguridad cuando algo falla. El autoalojamiento no es principalmente un truco para ahorrar dinero. Es la decisión de convertirte en tu propio mini departamento de TI para uno de los sistemas más importantes de tu vida. Para la persona adecuada puede ser un gran acierto; para todos los demás, un desastre silencioso.

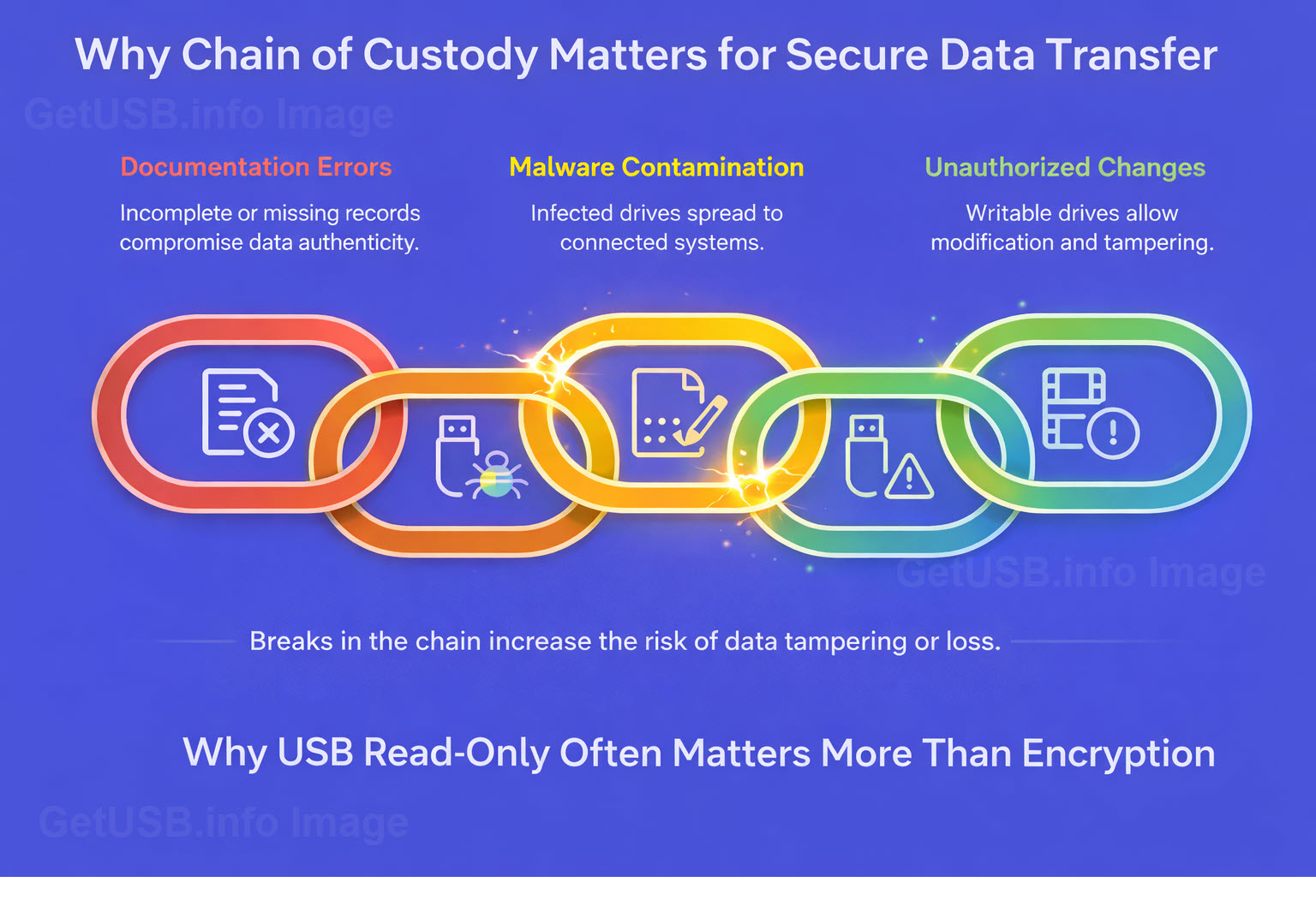

Si llevas tiempo leyendo GetUSB, ya conoces el tema de fondo: control y custodia. Hemos escrito durante años sobre hardware de seguridad, ideas de autenticación y la mentalidad de “bloqueo”. Por ejemplo, artículos más antiguos tocan conceptos de seguridad y control en distintas formas — como estrategias de bloqueo (Crack Down on Your Lock Down) y tokens de autenticación (Network Multi-User Security via USB Token) . Un gestor de contraseñas es otra tecnología, pero la misma pregunta sigue apareciendo: ¿quieres subcontratar la confianza crítica a un proveedor o mantenerla bajo tu propio techo?

Qué significa realmente “autoalojar” un gestor de contraseñas

Un gestor de contraseñas moderno es en realidad dos cosas: las apps cliente (extensión del navegador, app móvil, app de escritorio) y el servicio backend que almacena y sincroniza tu bóveda cifrada. En un modelo alojado, el proveedor ejecuta el backend por ti. En un modelo autoalojado, tú lo ejecutas. Las apps cliente siguen haciendo el trabajo pesado: cifran la bóveda localmente y la descifran localmente. El servidor principalmente guarda datos cifrados y coordina la sincronización entre dispositivos.